Handy hacken anzeichen

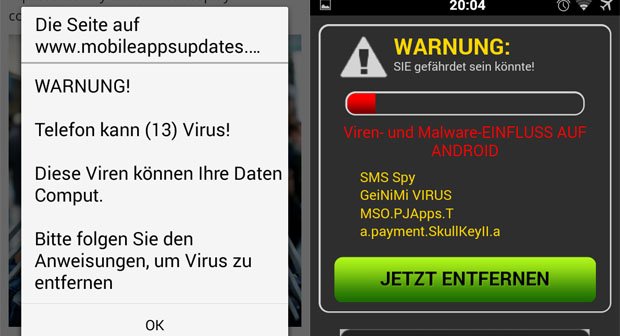

Entweder weil du sie von einer unsicheren Seite heruntergeladen hast oder weil sie es geschafft haben, sich in deinen App Store einzunisten und als harmlose Apps zu tarnen. Je nach Zweck der Software können manche Apps deine Kreditkarteninformationen klauen oder sensible Daten auslesen. Manchmal können diese Apps nur schwer ihre Spuren verwischen und du siehst unbekannte SMS in deiner Inbox oder Anrufe in deiner Anrufliste, die du nie gemacht hast. Auf Computern hast du — ausgenommen Ransomware-Attacken — noch weniger sichtbare Anzeichen für einen Hack.

Du kannst eigentlich nur auf deine Antiviren-Software und dein Betriebssystem hoffen, dass sie den Hack aufspüren und dich benachrichtigen. Wenn es schwer ist, den Hack im Nachhinein zu entdecken: Welche Vorkehrungen können normale User treffen, um die Wahrscheinlichkeit eines Angriffs zu verringern? Oft kommen Leute zu mir, die drei oder fünf Jahre alte Programme auf ihren Rechnern hatten. So etwas macht dich anfällig. Also: Wenn ein Update für ein bekanntes Programm oder für deinen Virenscanner aufpoppt, klick' es nicht weg.

Das klingt vielleicht trivial, aber manche Updates enthalten Softwareanpassungen, die den nächsten Angriff verhindern können.

Und vor allem: Sei vorsichtig, aber nicht paranoid. Sei skeptisch gegenüber Dingen, die du nicht kennst, besonders, wenn sie dich zu einer Handlung, zu einem Klick oder einem Download auffordern. Wenn du dir unsicher bist, überprüfe den Link mit einem Online-Virenscanner, suche im Netz nach Hinweisen oder frag' jemanden, dem du vertraust. Mit etwas grundlegender Technikhygiene und ein bisschen Wachsamkeit kannst du deine Geräte besser schützen.

Die meisten Angriffe, die ich analysiert habe, liefen über Social Engineering. Als Nutzer musst du gar keine verrückten oder besonders dumme Sachen machen — ein Hacker spielt lediglich mit deiner Komfortzone, mit deinen Routinen. Ich mache den Nutzern keinen Vorwurf. Ich denke nicht, dass es ihre Schuld ist, wenn sie angegriffen werden. Die Produkte, die sie kaufen, wurden nicht ausreichend gesichert und daher sind solche Angriffe überhaupt möglich.

Den User wird sehr viel aufgebürdet, sie sind jetzt diejenigen, die aufpassen müssen. Verantwortlich ist die IT-Industrie. Wir haben eine absurde Situation in der Branche: Ein Unternehmen entwickelt ein neues Produkt, über viele Jahre und mit hohen Investitionen, und das gesamte Sicherheitsmodell klappt in sich zusammen, nur weil ein Nutzer mal auf einen falschen Button klickt. Den Leuten wird eine fehlerhafte Technologie ausgehändigt, die durch das unbewusste Fehlverhalten eines individuellen Nutzers mit einem Schlag ausgehebelt werden kann.

Es ist ein grundsätzliches Design-Problem: Links sind dazu da, um angeklickt zu werden, Anhänge sind da, um aufgemacht zu werden — doch leider können Links und Anhänge heute nicht frei und sicher genutzt werden. Wie kann es sein, dass permanent Produkte auf den Markt geworfen werden, die solch gravierende Mängel ausweisen? Es gibt viele innovative Technologien, die unsere Geräte und Netzwerke sicherer machen würden, aber sie werden nicht eingesetzt.

Stattdessen nimmt man die Sicherheitsrisiken für Nutzer in Kauf, um Geld zu sparen.

Fünf Anzeichen, dass Hacker Ihren PC angreifen

Denn ein neues System zu entwickeln, ist teuer: Man muss viel in die Forschung investieren, es muss getestet werden und so weiter. Da Sicherheit nicht unbedingt den Profit steigert und meistens zu den Kosten gerechnet wird, kommt sie erst an zweiter Stelle, hinter Funktionalität und Benutzerfreundlichkeit.

Bei den Mobiltelefonen vielleicht ein bisschen, was die Verbrauchersicherheit betrifft. Obwohl dieses Zeug seit einer Ewigkeit verfügbar ist! Zurück zu den Hacks: Wenn Nutzer es schon kaum selbst bemerken, können bestimmte Tools erkennen, ob ein Gerät infiziert wurde? Es gibt die marktgängige Antiviren-Software, aber die schützt dich bestenfalls nur vor den schwächer designten Angriffen oder vor bereits bekannter Malware. Abgesehen davon sieht es düster aus. Es gibt keine Software, die per Mausklick einen Hack ausfindig macht. Wer das nötige Kleingeld hat, kann sich Hackertools von der Stange kaufen.

Wird es immer einfacher für Angreifer, die Geräte von ahnungslosen Nutzern zu infiltrieren? Ich denke nicht. Die meisten Angriffe gegen Computer werden immer noch über gefälschte E-Mails, Nachrichten auf sozialen Medien oder infizierte Werbeanzeigen ausgeführt. Schwachstellen in IT-Systemen auszunutzen, ist hingegen immer schwieriger geworden. Vor ein paar Jahren musstest du einfach nur pdf-Exploits…. Heute werden die technisch weniger versierten Angreifer in den meisten Fällen versuchen, ihre Opfer so zu manipulieren, damit diese einen Fehler begehen.

:fill(000,true):upscale()/praxistipps.s3.amazonaws.com/anzeichen-fuer-gehacktes-iphone_f31c1ac3.png)

Das kann ein Klick auf einen Link sein, der Download eines Anhangs oder indem sie das Opfer glauben lassen, ein wichtiges Software-Update herunterzuladen. Wannacry war eine seltene Ausnahme. Solche Exploits gibt es nicht wie Sand am Meer, schon gar nicht auf dem offenen Markt. Manche Exploits kosten ein oder zwei Millionen Euro. Was gar nicht schlecht ist, denn je teurer die Dinge sind, desto schwerer kommt man da ran. Ich habe viel mit Aktivisten, Journalisten und Dissidenten gearbeitet. Es waren nichts weiter als elaborierte Tricks, die die Täter anwandten.

Wenn wir über Staaten reden, sind wir natürlich in einer ganz anderen Liga. Bei Smartphones läuft es meistens über gekaperte Apps, die auf Webseiten oder über den App Store verbreitet werden. Die App Stores versuchen natürlich mittels spezieller Algorithmen ihre Angebote nach infizierter Software zu durchforsten, aber manchmal schlagen die nicht an.

Schädliche Apps sind in den App Stores sogar recht verbreitet. Ich sehe beinahe täglich eine neue Schad-App.

Kamera gehackt – Wer guckt denn da?

Das hängt vom Inhalt der App ab. Unter dieser Fake-Oberfläche tarnt sich der eigentliche Schadcode, der sich dann im Gerät des Nutzers einnistet und tut, was ihm aufgetragen wurde. Sei am besten immer vorsichtig, bevor du etwas runterlädst. Je beliebter eine App, je mehr Leute sie sich bereits heruntergeladen haben, desto wahrscheinlicher ist es, dass es sich um normale Software handelt.

Nachdem die App sich installiert hat, fragt sie nach Erlaubnis. Ein weiterer Hinweis auf eine schädliche App könnte sein, wenn sie nach der Installation auf alle möglichen Dinge auf deinem Handy zugreifen möchte, die eigentlich nichts mit der App zu tun haben.

Mein Handy wurde gehackt!

Sofort deinstallieren! Wenn die App schädlichen Code enthält, kannst du auch checken, ob dein Datenvolumen innerhalb von zwei Tagen verbraucht ist, das wäre ein guter Indikator. Ich finde also heraus, dass ich gehackt wurde und gerate in Panik. Verglichen mit anderen Apps in dieser Liste ist diese App ein wenig eingeschränkt, was Funktionen und Fähigkeiten geht. Um diese Dienste nutzen zu können, müssen Sie sich bei dem Unternehmen registrieren und die App kaufen. In der heutigen Welt ist es dank der Technologie und dem Aufkommen ausgefeilter Hacking-Anwendungen sehr einfach, ein iPhone zu hacken.

Zum Beispiel müssen Sie:. Es handelt sich um eine Smartphone- und Tablet-Monitoring-Software, die nur mit dem Ziel der elterlichen Kontrolle der eigenen Kinder oder von Arbeitgebern verwendet werden darf, um die Geräte zu überwachen, die ihnen gehören und an denen die Mitarbeiter arbeiten, also Geräte, die ihnen gehören und von Ihnen mit Zustimmung eines Geräteinhabers überwacht werden. Jetzt testen. Anmelden Registrieren. Ihr wollt ein iPhone hacken das nicht euch gehört beziehungsweise nicht von euch genutzt wird?

Dann lass es, denn euer Vorhaben ist rechtlich verboten und kann euch in starke Schwierigkeiten bringen. Ihr wollt ein iPhone hacken um die Möglichkeiten auszuloten? Dann testet diese Möglichkeiten an eurem iPhone. Apple hat über die Jahre zahlreiche Sicherheitslücken geschlossen. Ein gesperrtes iPhone zu hacken ist nicht so einfach möglich.

Woher weiß man denn, ob der eigene Instagram-Account gehackt wurde?

Es gibt jedoch Anwendungen, die euch Zugang zum iPhone ermöglichen. Elijah, Kanada. Nun meine Frage: Wie lange klingelt der Wecker nun? Habe iwie eben echt angst bekommen.

- iphone orten verloren.

- iphone 7 code sperre hacken!

- iphone 7 Plus orten kostenlos.

- Wurde Ihr Smartphone gehackt? So finden Sie es heraus - PC-WELT.

- fremden whatsapp account hacken.

Dann werden aktive chats als kleine runde symbole mit dem profilfoto der jeweiligen person angezeigt, auch wenn man in einer anderen app z. Wurde in Italien die Verfolgung von Straftaten eingestellt? Ihr möchtet die Nutzung eines iPhones überwachen?